مقدمه:

شرکت میکتروتیک، یکی از تولیدکنندگان تجهیزات کاربردی، پرطرفدار و ارزان شبکه در سطح جهان است که گاهی اوقات این ویژگی ها تبدیل به حفره های امنیتی بزرگی می شوند. گزارش های متعددی نشان می دهند که بیشترین آسیب و نفوذ های وارد شده به روتر های میکروتیک به دلیل وجود برخی حفره های امنیتی آن است.

برای ایمن سازی میکروتیک، راهکار های زیادی با توجه به شرایط وجود دارد اما برخی تنظیمات اولیه و بسیار ساده می تواند تاثیر زیادی در امنیت میکروتیک شما داشته باشد. در این مقاله برخی از راهکار های ساده و مهم برای افزایش امنیت روتر میکروتیک را بررسی می کنیم.

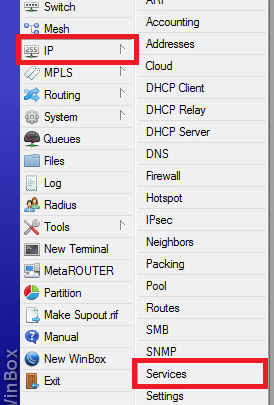

غیر فعال کردن سرویس های اضافه

غیر فعال سازی سرویس های اضافه و نا امن می تواند گام اول در جهت افزایش امنیت سرور میکروتیک و یا روتر میکروتیک باشد. با مراجعه به سربرگ IP و گزینه Services، می توانیم سرویس هایی که به آن نیاز نداریم را غیر فعال کنیم.

- سرویس FTP برای انتقال فایل به روتر می باشد که پر کاربرد نیست و در صورت عدم استفاده، بهتر است غیر فعال شود.

- سرویس WWW یا وب میکروتیک که بهتر است در صورت عدم استفاده غیر فعال شود. توجه داشته باشید که اگر از Userman یا Hotspot میکروتیک استفاده می کنید نباید این سرویس را غیر فعال کنید.

- سرویس SSH برای اتصال میکروتیک است که شما را به محیط CLI می رساند. در صورت عدم استفاده از این سرویس بهتر است آن را غیر فعال کنید.

- سرویس API برای اتصال میکروتیک به برنامه های خارجی می باشد. اگر برای شما کاربردی ندارد بهتر است این سرویس را نیز غیر فعال کنید.

- سرویس TELNET برای اتصال میکروتیک است که شما را همانند سرویس SSH به محیط CLI می رساند. تفاوت TELNET و SSH در رمزنگاری است که TELNET عملیات رمزنگاری را انجام نمی دهد. بهتر است این سرویس نیز غیر فعال شود.

پیشنهاد می شود برای افزایش امنیت میکروتیک، سرویس های TELNTET,API و FTP غیر فعال شود.

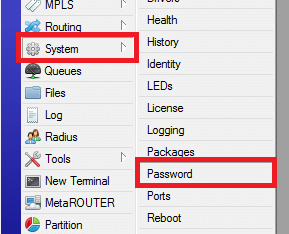

تغییر گذرواژه

پیشنهاد می شود در جهت بهبود امنیت میکروتیک، گذرواژه را تغییر دهیم. برای تغییر گذرواژه می توانیم همانند تصویر به منوی System و گزینه Password مراجعه کنیم. میکروتیک سیستمی برای سنجش گذرواژه ندارد و هر گذرواژه ای را قبول می کند اما بهتر است گذرواژه ای که از پیچیدگی مناسب برخوردار است را انتخاب کنید.

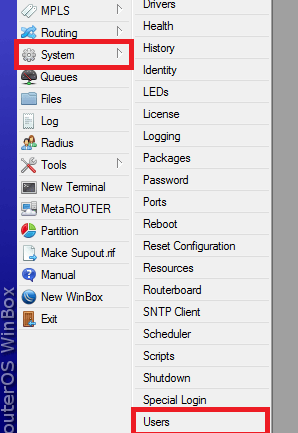

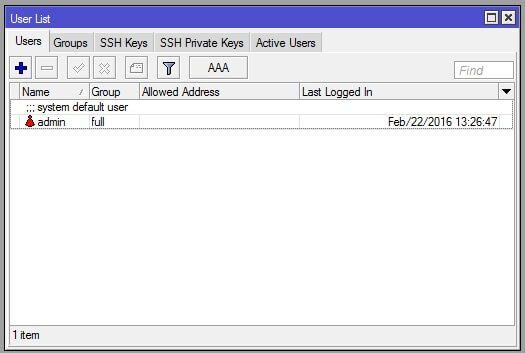

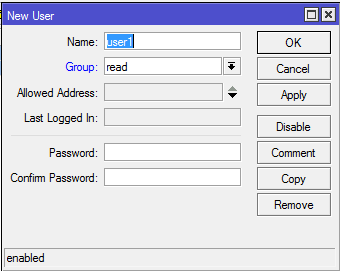

تعیین سطوح دسترسی کاربران جدید

پیشنهاد می شود در جهت بهبود امنیت میکروتیک، برای هر کاربر سطوح دسترسی مجزایی تعریف کنید. برای تعیین سطج هر کاربرمطابق تصویر باید به گزینه Users در بخش System مراجعه کنید.

به صورت پیش فرض، کاربری با نام admin بدون گذرواژه در میکروتیک قرار دارد که دسترسی کامل دارد.

در منوی Users می توانیم با انتخاب نام کاربری، گذرواژه و گروه کاربر جدیدی بسازیم و حتی آدرس IP که کاربر می تواند با آن متصل شود را نیز مشخص کنیم.

در بخش Group می توانیم یک گروه را با تعیین سطح دسترسی مشخص ایجاد کنیم که به صورت پیش فرض سه گروه read, write و full وجود دارند. همچنین در بخش Active Users می توانیم کاربران فعال میکروتیک را مشاهده کنیم.

محدود سازی بازه IP مجاز

می توانیم بازه آدرس IP هایی که دسترسی اتصال به میکروتیک را دارند محدود کنیم. این حرکت نیز راهکاری برای افزایش امنیت میکروتیک محسوب می شود. در آخرین نسخه های میکروتیک این قابلیت اضافه شده است که پیشنهاد میکنیم حتما از آن استفاده کنید.

تنظیم صحیح DNS

حملات DNS باعث اشغال پهنای باند و مصرف بسیار بالای منابع می شوند. این حمله بسیار شایع است و پیشنهاد می شود حتما از بخش IP-DNS گزینه Allow Remote Requests را غیر فعال کنید. این کار باعث افزایش امنیت میکروتیک خواهد شد.

همچنین در این مقاله نیز درباره تنظیمات و پیکربندی DNS سرور میکروتیک صحبت شده است.

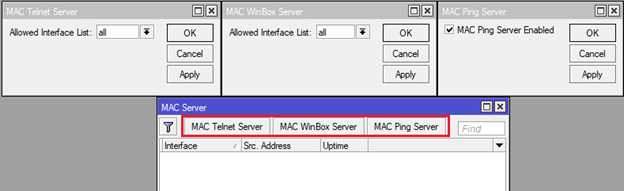

غیر فعال کردن Mac-Winbox, Mac-Ping و Mac-Telnet

در سیستم عامل میکروتیک، با استفاده از Winbox می توان از طریق Mac-Address به روتر متصل شد. پیشنهاد می شود برای افزایش امنیت میکروتیک، این قابلیت را غیر فعال یا محدود به Interface خاصی کنید. برای این کار طبق تصویر زیر می توان به Tools Mac Server مراجعه کرد.

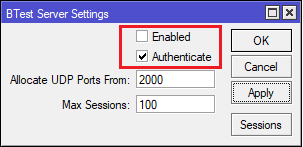

غیر فعال کردن BTest Server

برای تست انتقال پهنای باند در میکروتیک ابزاری قرار داده شده است که می توانیم از بخش Tools-Bandwidth Test بر روی روتر میکروتیک دیگری ترافیک ایجاد کنیم و بیشترین مقدار امکان انتقال پهنای باند را مشخص کنیم. فعال بودن این امکان، باعث باز گذاشتن یک پورت بر روی روتر و کاهش امنیت می شود.

پیشنهاد می شود برای افزایش امنیت میکروتیک و در صورت عدم استفاده از این قابلیت، با مراجعه به بخش Tools-BTest Server آن را غیر فعال کنیم. اگر نیاز به استفاده از این سرویس در زمانی خاصی باشد می توانیم با مراجعه دوباره به این بخش، آن را برای مدتی محدود فعال کنیم.

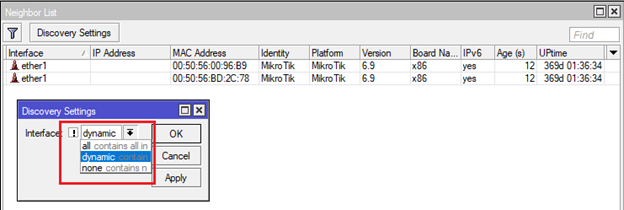

غیر فعال کردن پروتکل MNDP

از این پروتکل برای ارتباط با روتر های موجود در شبکه استفاده می شود که اطلاعات کاملی از تجهیزات موجود را به کاربر نشان می دهد. پیشنهاد می شود برای افزایش امنیت میکروتیک، این بخش را غیر فعال کنید. برای غیر فعال کردن این پروتکل، برای تنظیم Interface خاص و مشاهده اطلاعات تجهیزات شبکه، می توانیم به بخش Ip-Neighbors مراجعه کنیم.

جمع بندی کلی

پیادهسازی یک VPN ایمن روی میکروتیک زمانی بهترین نتیجه را میدهد که بهعنوان بخشی از یک برنامه منسجم امنیتی دیده شود. رمزگذاری ترافیک، انتخاب پروتکلهای مطمئن و استفاده از الگوریتمهای قوی، پایهای امن برای ارتباطات راه دور فراهم میکند. وقتی دسترسیها بر اساس IP محدود شوند، قوانین شفاف در فایروال تعریف شود و کنترل روی پورتهای ورودی و خروجی اعمال گردد، سطح حمله کاهش پیدا میکند و مدیریت اتصالها قابل پیشبینیتر میشود. فعال بودن لاگگیری و بررسی منظم رویدادها هم کمک میکند رفتارهای غیرعادی زودتر شناسایی شوند.

علاوه بر این، تفکیک حسابهای کاربری، غیرفعال نگه داشتن حسابهای بلااستفاده و بهروزرسانی مستمر RouterOS و اجزای مربوط به VPN، جلوی بسیاری از آسیبپذیریهای شناختهشده را میگیرد. اضافه کردن احراز هویت دو مرحلهای و بازبینی دورهای تنظیمات نیز لایههای تکمیلی حفاظت را شکل میدهد. با اجرای همزمان این اقدامات، زیرساخت میکروتیک به سطح بالاتری از امنیت میرسد و دسترسیهای راه دور با ریسک کمتر و کنترل بیشتر مدیریت میشوند.