صفر تا صد DNSKEY

در این مقاله قصد داریم صفر تا صد DNSKEY و DS Records و ویژگی های آنها را برای شما عزیزان بازگو کنیم. در ادامه با ما همراه باشید.

صفر تا صد (DNSKEY-Records (DNSSEC public key

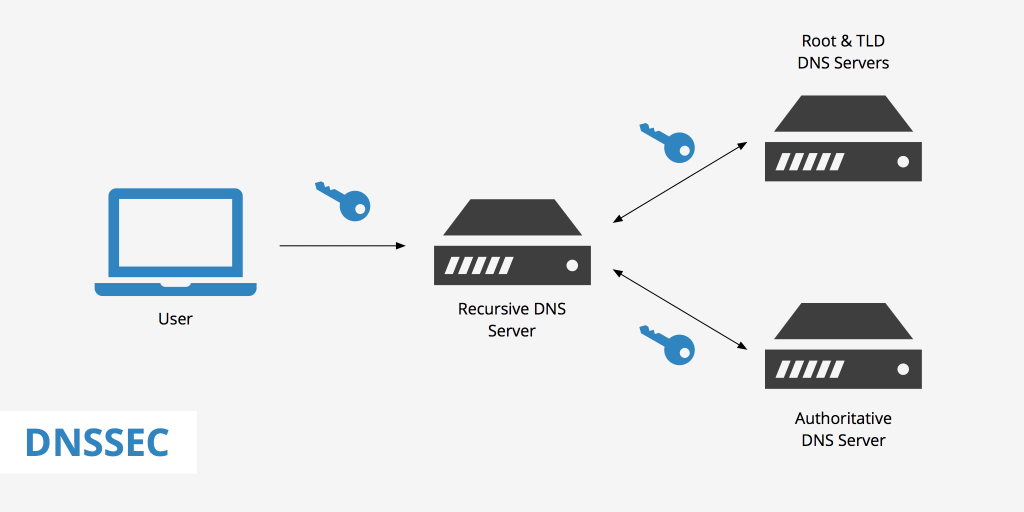

یک رکورد DNSKEY یک کلید عمومی دارد که اصلاح کنندگان می توانند از آنها برای تأیید امضاهای DNSSEC در سوابق RRSIG استفاده کنند.

برای اجرای این امضاهای رمزنگاری، دو نوع رکورد جدید DNS ایجاد شده است: DNSKEY و DS. رکورد DNSKEY حاوی یک کلید امضای عمومی است و رکورد DS حاوی یک هش از یک رکورد DNSKEY است.

به هر منطقه DNSSEC مجموعه ای از کلیدهای امضای منطقه (ZSK) اختصاص داده شده است. این مجموعه شامل یک ZSK خصوصی و عمومی است. ZSK خصوصی برای امضای سوابق DNS در آن منطقه استفاده می شود و از ZSK عمومی برای تأیید پرونده خصوصی استفاده می شود. ZSK عمومی با رکورد DNSSEC منتشر می شود، که نحوه ارائه آن به یک رسیور DNSSEC است. حل کننده از ZSK عمومی استفاده می کند تا اطمینان حاصل کند که رکوردهای آن منطقه معتبر هستند.

به عنوان یک لایه امنیتی اضافه شده، مناطق DNSSEC حاوی یک سوابق DNSKEY دوم حاوی یک کلید امضاء کلید (KSK) هستند که صحت و سقم عمومی ZSK را تأیید می کند.

DNSKEY-records عناصر داده زیر را دارند:

- پرچم ها: “کلید منطقه” (تنظیم برای کلیه کلیدهای DNSSEC) و “نقطه ورود امن” (تنظیم برای کلیدهای ساده و کلیدهای ساده).

- پروتکل: مقدار ثابت 3 (برای سازگاری وارونه)

- الگوریتم: الگوریتم رمزنگاری کلید عمومی.

- کلید عمومی: داده های کلید عمومی.

برای افزودن یک رکوردDNSKEY به یک منطقه، از عملکرد DNSSEC Sign Zone استفاده کنید.

یک رکورد معمولی DNSKEY با فرمت BIND استاندارد، به شرح زیر است:

$ORIGIN example.com.

@ 3600 IN DNSKEY 257 3 13 Z10wdRIfwYHq8VtjL6kVOZjKIxkzWKCGEvk4mEOIK6lpT5ZqnTjqHYtKb7GhCa3rGLofZcndFN2aVd== آناتومی رکورد DNSKEY

@ 3600 IN DNSKEY 257 3 13 Z10wdRIfwYHq8VtjL6kVOZjKIxkzWKCGEvk4mEOIK6lpT5ZqnTjqHYtKb7GhCa3rGLofZcndFN2aVd==منطقه کودک

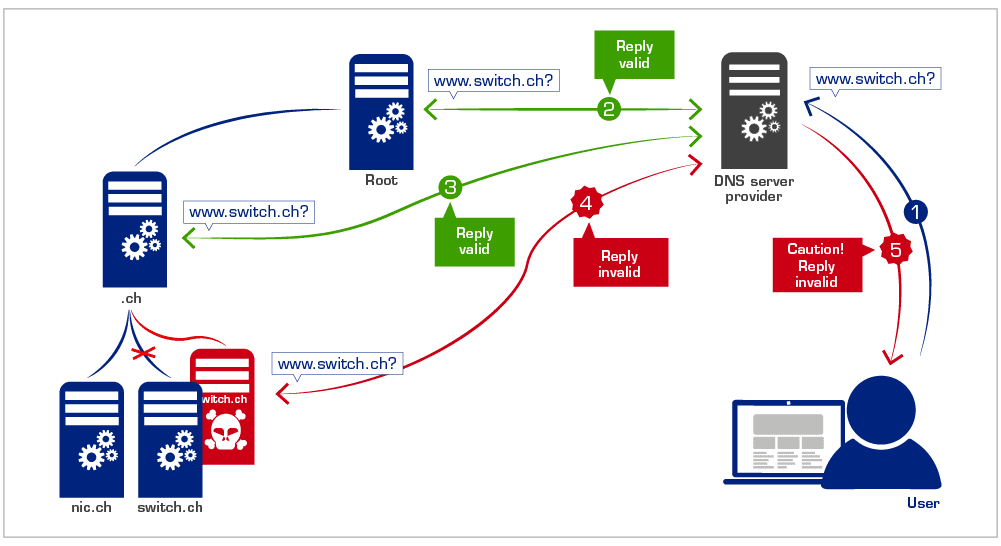

منطقه کودک یک زیر دامنه تفویض شده منطقه دیگر است. به عنوان مثال، آدرس اینترنتی examle.com می تواند دارای مناطق کودکانی با دامنه هایی مانند blog.example.com و mail.example.com باشد.

از رکورد DS برای تأیید صحت مناطق کودک از مناطق DNSSEC استفاده می شود. رکورد کلید DS در یک منطقه والدین حاوی هش از KSK در منطقه کودک است. بنابراین یک حل کننده DNSSEC می تواند صحت منطقه کودک را با فشردن سابقه KSK خود، مقایسه کند و آن را با آنچه در سابقه DS در والدین است، بررسی کند.

هش رمزگذاری

یک هش رمزنگاری یک تقارن یک طرفه از ورودی الفبایی است. هش اغلب برای ذخیره اطلاعات حساس مانند گذرواژهها در سرورها استفاده می شود. به عنوان مثال، یک هش از ورودی “cantguessthis” 18fe9934cf77a759eb2471f2b304708a است. هر وقت «cantguessthis» از طریق عملکرد هش کردن استفاده شود، همان هش را بیرون می آورد. اما هیچ راهی برای بدست آوردن ورودی اصلی فقط با استفاده از هش وجود ندارد.سعی کردن برای بدست آوردن کلید اصلی با استفاده از این هش در اصل بی فایده است.

فهرست رکورد DNSKEY

DNSSEC

DNSSEC که مخفف Domain Name System Security Extensions می باشد، به این منظورایجاد شده است که درخواست هایی که از طریق کلاینت ارسال می شوند در صورتی که به صورت صحیح به سرور مقصد برسند، این مقصد را تایید کند تا از نفوز بین ارتباط کلاینت و سرور جلوگیری کند.

DNSSEC در برابر پاسخ های جعلی DNS محافظت می کند. مناطق حفاظت شده DNSSEC به صورت رمزنگاری امضا شده اند تا اطمینان حاصل شود که سوابق DNS دریافت شده با سوابق DNS منتشر شده توسط صاحب دامنه یکسان هستند.

(Domain Name System (DNS دفترچه تلفن اینترنت است، اما با توجه به امنیت طراحی نشده است. به همین دلیل، یک پروتکل امنیتی اختیاری به نام DNSSEC ایجاد شده است تا صاحبان وب بتوانند امنیت برنامه های خود را بهتر تضمین کنند. DNSSEC با افزودن امضاهای رمزنگاری به سوابق DNS، امنیت را افزایش می دهد. این امضاها را می توان بررسی کرد تا تأیید کند که سابقه ای از سرور صحیح DNS آمده است.

BIND

Berkeley Internet Name Daemon، رایج ترین نرم افزار DNS در اینترنت است و Dynu فرمت BIND را مشاهده می کند.

RRset

RRset به مجموعه رکورد منابع اشاره دارد. همه سوابق با همان نوع در RRset گروه بندی می شوند و این RRset کامل به جای دیجیتال DNS به صورت دیجیتالی امضا می شود. به عنوان مثال، اگر برای همین نام میزبان relay.domain.com در منطقه domain.com سه رکورد TXT دارید، سه رکورد TXT در یک RTset TXT واحد قرار می گیرند. این اولین قدم در جهت تأمین امنیت منطقه با DNSSEC است.

(ZSK (Zone-Signing Keys

هر منطقه با قابلیت DNSSEC دارای یک جفت کلید امضا کننده منطقه (ZSK) است: کلید خصوصی و کلید عمومی. ZSK خصوصی برای ایجاد امضاهای دیجیتالی برای هر RRset استفاده می شود و امضاهای دیجیتالی در پرونده های RRSIG در سرور نام ذخیره می شوند. هنگامی که یک حل کننده DNSSEC درخواست یک نوع رکورد خاص (به عنوان مثال، TXT) را دارد، جدا از بازگشت رکورد TXT، سرور نام نیز RRSIG مربوطه را برمی گرداند.

ZSK عمومی به عنوان یک رکورد DNSKEY منتشر می شود تا حل کننده بتواند رکورد DNSKEY حاوی ZSK عمومی را از سرور نام بیرون بیاورد تا در برابر امضای RRSIG تأیید شود. RRset ،RRSIG و عمومی ZSK با هم می توانند پاسخ را تأیید کنند.+

(KSK (Key-Signing Keys

از کلید امضاء کلید برای جلوگیری از موقعیتی که کلید امضای منطقه به خطر بیفتد استفاده می شود. KSK رکورد ZSK DNSKEY را دقیقاً به همان روشی که ZSK RRSets را تضمین می کند، تأیید می کند. این ZSK عمومی را امضا می کند (که در یک رکورد DNSKEY ذخیره می شود) و یک RRSIG برای رکورد DNSKEY ایجاد می کند. KSK عمومی در رکوردDNSKEY دیگری منتشر شده است که می تواند توسط رأی دهندگان برای تأیید در برابر RRSIG استفاده شود.

امیدوارم از خواندن مقاله صفر تا صد DNSKEY نهایت استفاده را برده باشید.