شنود یا استراق سمع

شنود یا استراق سمع از موارد بسیار مهم در امنیت است. نرم افزارها و راه های مختلفی برای شنود وجود دارد که باعث به خطر افتادن اطلاعات شما خواهد شد.

روند کاری Sniffer

کامپیوتری که به یک LAN وصل باشد، دو آدرس دارد:

- آدرس مک که برای هر سخت افزار منحصربه فرد است و از آن برای ساختن قاب های اطلاعاتی برای ارسال اطلاعات به ماشین ها و یا از ماشین ها استفاده می شود.

- آدرس IP لایه شبکه وظیفه نگاشت کردن آدرس آی پی را به آدرس مک به عهده دارد که برای پروتکل ارتباط دیتا مورد نیاز است .

برای ارسال اطلاعات به یک کامپیوتر سیستم اول در جدول ARP به دنبال آدرس مک سیستم مقابل می گردد، اگرهیچ راه ورودی برای آن پیدا نکند، یک بسته درخواست برای همه برودکست می کند و از همه می خواهد تا اگر آدرس آی پی آن ها همین هست که می خواهد، آدرس مک خود را اعلام کنند.

بدین صورت اگر سیستمی در شبکه آدرس آی پی بسته را با خودش یکی ببیند، آدرس مک خود را در داخل بسته برای سیستم درخواست کننده می فرستد. سپس سیستم آدرس فیزیکی آن سیستم را دارد و به جدول ARP خودش اضافه می کند.

پس از این کامپیوتر مبدا برای ارتباط با سیستم مقصد از این آدرس فیزیکی استفاده می کند.

تعریف شنود

شنود یا استراق سمع به عمل مخفیانه گوش دادن به مکالمه خصوصی دیگران بدون رضایت آنها گفته میشود .

به طور کلی دو نوع از تجهیزات اترنت وجود دارد و اسنیفرها به طرق مختلف روی این دو نوع کار می کنند.

- Shared Ethernet

- Swithched Ethernet

اترنت اشتراکی

همه میزبان ها به یک Bus وصل می شوند و برای گرفتن پهنای باند با هم رقابت می کنند. در چنین وضعیتی یک بسته را همه کامپیوتر ها دریافت می کنند. کلیه کامپیوتر ها روی یک اترنت اشتراکی (مثلا کامپیوترهای ۳ و ۴ ) آدرس مک مقصد را با آدرس خود مقایسه می کنند و اگر این دو با هم هماهنگ نشدند، بسته را دور می اندازند.

کامپیوتری که در حال شنود می باشد، این قاعده را می شکند و همه بسته ها را می گیرد و به کل ترافیک شبکه گوش می دهد. در این وضعیت عمل اسنیف بسیار فعالانه انجام می شود و تشخیص آن بسیار سخت می باشد.

اترنت سوئیچ

در این شبکه کامپیوتر ها به جای وصل شدن به هاب به سوئیچ متصل می شوند.

سوئیچ جدولی را مدیریت می کند که در آن رد آدرس مک کارت هایی را که به آن وصل می شوند را دارد. در این جدول آدرس پورت فیزیکی را که روی سوئیچ هست و به آن کارت با آدرس مک وصل هست را هم نگه می دارد و بسته های مقصد را بر روی آن پورت فیزیکی قرار داده و به مقصد تحویل می دهد.

در واقع سوئیچ ماشین هوشمندی هست که می داند با بسته هایی که وارد می شوند چه کاری باید انجام دهد. به همین دلیل سرعت سوئیچ از هاب بیشتر هست و قیمت آن بالاتر است.

حالا اگر کامپیوتری را جهت شنود در این شبکه بگذارند نمی تواند این عمل را انجام دهد و به همین دلیل هم هست که مدیران شبکه ها برای امنیت بیشتر این مدل را ترجیح می دهند. با این حال باز هم می شود سوئیچ را اسنیف کرد. که در ادامه روش های آن اورده شده است.

روش های اسنیف

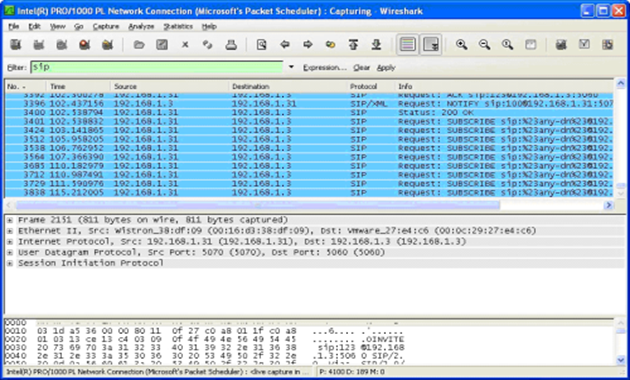

پروتکل SIP یک پروتکل سیگنالینگ ارتباطی است که به صورت گسترده برای کنترل session های ارتباطات Multimedia مورد استفاده قرار می گیرد.

از SIP در کار کنترلی ارتباطاتی همچون انتقال صدا و ویدئو بر روی شبکههای IP استفاده میشود. پروتکل SIP کنترل شروع، تغییر و پایان session را انجام میدهد.

ابزار شنود

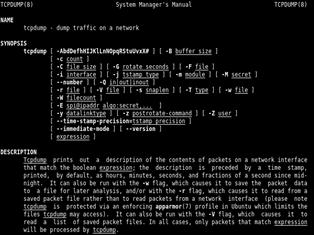

- TCPDUMP

- PRTG

- WinDump

- TCPDUMP

- SolarWind

- Network Miner

- Wireshark

1- ARP Spoofing

– تبدیل IP به MAC توسط پروتکل (ARP (Address resolation protocol

-ارسال بسته (GARP(Gratuitous ARP توسط مهاجم با استفاده از پروتکل ARP

به طور مثال، IP Address گت وی شبکه را با MAC آدرس خود اعلام می کند و سیستم های موجود در شبکه، اطلاعات مربوط به ARP خود را با اطلاعات جدید بروز می کنند و از این پس، ترافیک خارج از شبکه خود را تحویل مهاجم می دهند و اگر مهاجم بعد از بدست آوردن اطلاعات مورد نیاز خود، ترافیک را به گیت وی اصلی ارسال کند، کاربران از این اتفاق بی خبر خواهند بود(man in the middle).

2- MAC Flooding

یکی از حملات لایه دوم می باشد که مهاجم جدول CAM سوئیچ را با MAC آدرس های جعلی پر می کند. بعد از اینکه جدول پر شد، از این پس سوئیچ به دلیل پر شدن جدول Cam خود نمی تواند MAC جدیدی بگیرد و درنتیجه سوئیچ، بسته های دریافتی که آدرس مقصد آن ها را در جدول CAM ندارد را بر روی تمام پورت های خود ارسال می کند.

- ابزار Macof

مشکلات پر شدن جدول Cam

افزایش ترافیک در شبکه باعث می شود تجهیزات شبکه نیز مجبور به پردازش ترافیک اضافه شده که این امر منجر به از کار افتادن تجهیزات خواهد شد.

ترافیک چون روی همه پورت ها ارسال می شود، سیستمی که مقصد ترافیک نیست نیز این ترافیک را دریافت می کند، در نتیجه محرمانگی اطلاعات در این حالت از بین خواهد رفت.

نکته : بعد از اینکه حمله متوقف شود، MAC آدرس های جعلی به مدت 5 دقیقه که مدت زمان نگه داری آدرس ها در جدول Cam می باشد در جدول باقی می مانند، سپس از جدول حذف و شبکه به حالت نرمال باز می گردد.

روش های جلوگیری از حمله

- Port Security

- Port-based authentication

راه های مقابله با شنود اطلاعات

- اتصال به شبکه های مورد اعتماد

- رمزگذاری ترافیک خروجی

- نظارت و اسکن شبکه

- عدم استفاده از پروتکل های آسیب پذیر نسبت به حمله شنود

- HTTP

- TELNET

- FTP

- POP

- SNMP

روش های تشخیص شنود اطلاعات

وقتی که یه اسنیفر فعال می شود مقداری ترافیک تولید می کند.

- ping Method

توصیه می شود که یک بسته Ping به آی پی ماشینی که به آن مشکوک هستیم بفرستیم.اگر کامپیوتر مشکوک اسنیفر داشته باشد به پینگ شما جواب می دهد . این در حالی هست که قاعدتا نباید به بسته هایی که آدرس مک آنها به آن نمی خورد جواب دهد؛ این یک روش قدیمی است.

- ARP Method

یک بسته غیر برود کست Arp می فرستیم؛ کامپیوتری که در حالت بی قاعده قرار گرفته باشد، آدرس را ذخیره می کند. بعد از آن ما یک بسته Ping به صورت برود کست با آی پی خود اما با یه آدرس مک دیگر می فرستیم. تنها کامپیوتری که آدرس مک واقعی ما را از قاب اسنیف شده Arp داردف می تواند به درخواست برودکست پینگ ما جواب دهد.

- On local host

ifconfig دستوری هست که شما نیاز دارید.اگردر خط آخر خروجی دستور به کلمه Promisc برخود کردید بدانید که این همان سیستم هست.

- latency Method

فرض می شود اسنیفر در حال انجام Parsing می باشد. که به این معنی است که در حال گرفتن اطلاعات زیادی از شبکه می باشد و حال اگر شما حجم زیادی از اطلاعات را Broadcast کنید، سیستم اسنیف کننده تا بخواهد جواب دهد وقت زیادی گرفته شده و این تفاوت زمانی میتواند مشخص کند که کدام سیستم در حال شنود هست.

- ARP watch

ابزاری که ARPwatch نامیده می شود، جهت بررسی این که که هیچ چند تایی برای یه ماشین نباشد استفاده می شود. یعنی برای یک سیستم چند مدخل در جدول نباشد. اگر اینطور باشد، برنامه تشخیص داده و هشدار می دهد.

در شبکه Dhcp این موضوع می تواند منجر به هشدار های اشتباه زیادی شود، که می توان زمان اجاره Ip را افزایش دهید (مثلا ۳۰ روز ).