شبکه DMZ چیست و چه کاربردی دارد؟

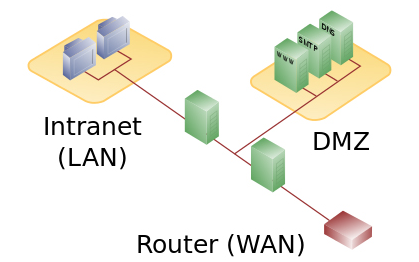

شبکه DMZ ، یک زیر شبکه فیزیکی یا منطقی می باشد که یک شبکه محلی داخلی (LAN) را از دیگر شبکه های غیر قابل اعتماد (معمولا اینترنت)، جدا می کند.

روال کار به این صورت می باشد که سرورهای خارجی، منابع و خدمات، در شبکه Demilitarized Zone واقع شده اند و از طریق اینترنت قابل دسترسی هستند، اما بقیه شبکه داخلی قابل دسترسی نمی باشند.

این شبکه، یک لایه امنیتی اضافی را برای شبکه فراهم می کند، زیرا توانایی دسترسی مستقیم هکرها به سرورهای داخلی و داده ها از طریق اینترنت را محدود می کند.

هر سرویسی که در دنیای اینترنت به کاربران ارائه می شود باید در شبکه DMZ قرار بگیرد.

شایان ذکر است که فایروال قوانین سفت و سختی در مورد این که چه مواردی اجازه ورود به شبکه را دارند و چگونه سرور ها در DMZ می توانند با اینترنت و شبکه داخلی تعامل داشته باشند، تنظیم کرده است.

نواحی موجود در معماری شبکه سازمان

- Border Network یا Internet، مستقیماً با اینترنت در تماس است.

- Perimeter Network، کاربران ورودی را به سرورهای وب یا دیگر سرویس ها متصل می کند و معمولاً این نوع از شبکه ها، DMZ یا Edge Network نامیده می شوند.

- Internal Network یا Private Network، شبکه داخلی سازمان است که سرورها را به یکدیگر و به کاربران داخلی متصل می کند.

تکنولوژی های مورد استفاده در تامین امنیت پیرامون شبکه

- فایروال

معمولا یک فایروال، بر روی سروری که به بیرون و درون پیرامون شبکه متصل می باشد، نصب می گردد.

روند کاری فایروال

- کنترل ترافیک

- تبدیل آدرس

- نقطه پایانی VPN

فایروال، کنترل ترافیک را با سنجیدن مبدا و مقصد کلیه ترافیک های وارد و خارج شده انجام می دهد و اطمینان حاصل می کند که تنها تقاضا های مجاز اجازه عبور داشته باشند، همچنین فایروال به امن سازی شبکه در فرآیند تبدیل آدرس های IP داخلی به آدرس های معتبر در اینترنت کمک می کند.

شایان ذکر است که این کار از افشای اطلاعات مهم درباره ساختار شبکه تحت پوشش فایروال جلوگیری می کند و به عنوان نقطه پایانی تونل VPN عمل می کند.

- آنتی ویروس

نرم افزار آنتی ویروس در شبکه DMZ نصب می شود و محتوای ایمیل های وارد شده و خارج شده را با پایگاه داده ای از مشخصات ویروس های شناخته شده مقایسه می کند و در صورت شناسایی ایمیل های آلوده، آن را بلاک کرده و به مدیران شبکه خبر می دهد.

- VPN

شبکه اختصاصی مجازی (VPN)، از رمزنگاری سطح بالا، جهت فراهم سازی ارتباط امن بین عناصر دور از یکدیگر مانند لپ تاپ ها و شبکه های مقصد استفاده می کند که اساسا یک تونل رمز نگاری شده با امنیت و محرمانگی یک شبکه اختصاصی، اما از میان اینترنت ایجاد می کند.

توجه به این نکته ضروری می باشد که برقراری ارتباط VPN، برای تمام بخش های دور و بیسیم شبکه، یک عمل مهم است که نسبتا آسان و ارزان پیاده سازی می شود.

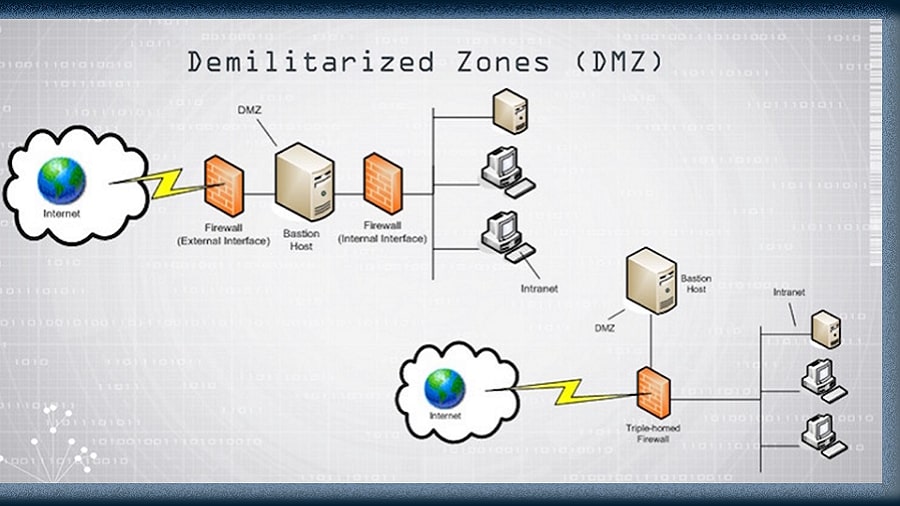

یکی از روش های پیاده سازی DMZ، استفاده از دو دستگاه فایروال می باشد که در فضای بین دو فایروال DMZ subnet قرار می گیرد. هزینه اضافی و نگهداری این طراحی می تواند فقط برای شبکه هایی با پهنای باند مناسب توجیه گردد.

DMZ با تنظیم سه ارتباط بر روی فایروالی که برای اینترنت، DMZ و شبکه خصوصی استفاده شده است، پیاده سازی می شود.

به دلیل عدم وجود ارتباط فیزیکی بین شبکه خصوصی و شبکه DMZ، یک IDS یا IPS باید در جلوی فایروال قرار بگیرد تا تمامی ترافیک شبکه را آنالیز و بررسی کند.

معایب طراحی DMZ

یکی از معایب طراحی DMZ، زمانی می باشد که داده ذخیره شده در شبکه خصوصی، قابل دسترسی توسط هیچ سروری که در ناحیه DMZ قرار دارند، نمی باشد.

در صورت لزوم برای دسترسی سرورهای ناحیه DMZ به داده های ذخیره شده، دو سناریو وجود دارد:

- سناریوی اول: فراهم سازی ارتباط دستی به سرور وب به منظور آپلود کردن داده

- سناریو دوم: استفاده از دو ناحیه DMZ جداگانه که وظیفه جداسازی اطلاعات عمومی از خصوصی را برعهده دارند: Anonymous DMZ و Authenticated DMZ

به دلیل مسائل امنیتی و همچنین مسائل مانیتورینگ در یک محیط تجاری، بیشتر سازمان ها و شرکت ها در محدوده DMZ خود، Proxy Server راه اندازی می کنند.

مزایا طراحی DMZ

- اجبار کاربران داخلی جهت استفاده از اینترنت از طریق Proxy Server

- کاهش نیاز به پهنای باند بر روی شبکه اینترنت به علت استفاده از قابلیت cache در پروکسی سرور

- متمرکز سازی فرآیند فیلترکردن وب سایت ها و محتویات وب

- ساده سازی فرآیند مانیتورینگ اینترنت مصرفی کاربران

در صورتی که نیاز باشد کاربری بتواند از بیرون به شبکه داخلی دسترسی پیدا کند، سرویسی به نام Reverse Proxy وجود دارد که امکان دسترسی پیدا کردن کاربران خارجی به منابع داخلی شبکه را فراهم می کند، همانطور که Proxy Server به کاربران داخلی سرویس می دهد.

انواع معماری طراحی ناحیه DMZ

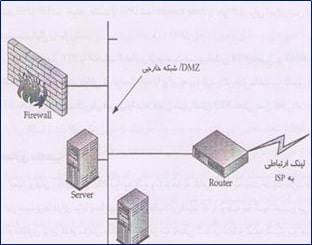

استفاده از یک فایروال

استفاده از دو فایروال

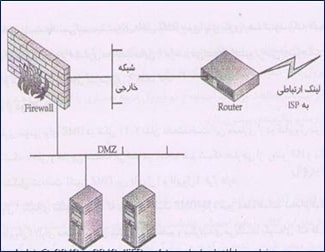

روتر و فایروال

استفاده از یک فایروال

در این معماری یک فایروال سخت افزاری یا نرم افزاری وجود دارد که دارای حداقل سه کارت شبکه می باشد که طراحی DMZ در این سه کارت شبکه جای می گیرد.

- ارتباطات خارجی که به اینترنت و شبکه ISP وصل می باشند، به سمت کارت شبکه اول هدایت می شوند.

- اتصال شبکه داخلی به کارت شبکه دوم

- اتصال شبکه DMZ به کارت شبکه سومی که بر روی فایروال قرار گرفته است.

یکی از معایب این معماری، احتمال وقوع Single Point Of Failure می باشد که با از بین رفتن این فایروال یا بروز اختلال، کلیه شبکه هایی که به آن متصل شدند دچار مشکل خواهند شد.

همچنین درصورت افزایش ترافیک بین شبکه ها، فایروال موجود در مدار به تنهایی قادر به سرویس دهی نخواهد بود و سرعت شبکه کاهش می یابد.

به هر یک از این کارت شبکه ها در اصطلاح یک Zone یا محدوده گفته می شود.

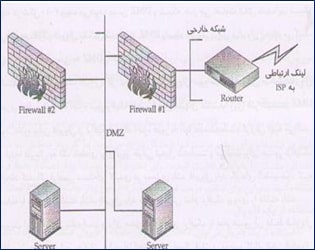

استفاده از دو فایروال

این معماری به عنوان امن ترین معماری محسوب می شود، زیرا قبل از این که یک مهاجم بتواند به شبکه داخلی دسترسی پیدا کند، باید از دو دستگاه عبور کند .

اولین فایروال که به آن front-end firewall هم گفته می شود، به گونه ای تنظیم می شود که ترافیک را از شبکه اینترنت دریافت و به آن ارسال کند، این ترافیک قاعدتا ابتدا به Zone ای که به DMZ معروف است متصل می شود.

فایروال دوم به گونه ای تنظیم می شود که ترافیک ورودی و خروجی به شبکه داخلی را مدیریت کند و در اصطلاح به آن back-end firewall گفته می شود.

به عنوان مثال، یک سیستم شناسایی و پیشگیری از نفوذ شبکه در DMZ که فقط شامل وب سرور می باشد، می تواند تمام ترافیک را به جز درخواست HTTP و HTTPS در پورت 80 و 443 متوقف کند.